经过前面的简单了解,接下来,我们可以具体看看Windows系统的缓冲区溢出案例,需要先做一些准备工作,如下:

这里会使用一个有缓冲区溢出漏洞的程序:SLMail5.5

还有一个需要用到的工具:ImmunityDebug1.85

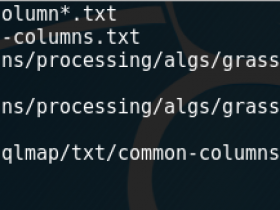

一个小工具:mona-master.zip(mona.py是ImmunityDebug一个重要的挖洞辅助插件,存放到ImmunityDebug安装目录的PyCommands目录下,可以去 https://github.com/corelan/mona 下载!)

测试来看,不建议使用本机,开一个win2003虚拟机即可!

高版本WINDOWS也不建议,漏洞一般都被微软处理了

一、安装SLMail邮件服务器

在win2003虚拟机安装SLMail邮件服务器,具体详情如下:

1、注意记住IP,等会测试这个IP;

2、后边这一项注意:由于只是本地虚拟机之间测试,选择如下:

3、后边随便设置一个域名:

4、这样一步一步安装好之后重启电脑,查看端口,如果开放了25、110、8376这几个端口,那么就安装成功!

5、为确保安装完成,再次检查service:

发现这几个和邮件相关的服务都启动了!

注意:为了测试准确,建议大家把windows机器的防火墙也关闭了吧!

二、安装调试工具:ImmunityDebugger

在win2003虚拟机安装调试工具:ImmunityDebugger,这个不必多说,下一步点击傻瓜式安装即可!

唯一需要注意的是,ImmunityDebugger还需要Pyhton2.7,和这个版本的兼容性最好,如果是Pyhton3.7高版本的肯定不行,这个也很简单,根据提示安装上就可以了。

安装好之后,打开安装目录,把刚才我提供的MONA.PY放到PYCOMMONDS文件夹中!

Windows缓冲区溢出漏洞实验环境搭建好了,准备工作到此完成!

开启Kali机器准备测试

继续测试发现110端口也是开启状态:

到这里所有的准备工作全都做完了!

接下来,后面我们就会讲到使用Kali机器对邮件服务器发送命令来模糊测试缓冲区溢出漏洞,从而发现漏洞。