Hydra介绍

Hydra是一个并行登录破解器,支持多种攻击协议。它非常快速和灵活,新模块易于添加。该工具使研究人员和安全顾问能够展示远程获得对系统未经授权的访问是多么容易。

它支持:Cisco AAA,Cisco auth,Cisco enable,CVS,FTP,HTTP(S)-FORM-GET,HTTP(S)-FORM-POST,HTTP(S)-GET,HTTP(S)-HEAD,HTTP- Proxy,ICQ,IMAP,IRC,LDAP,MS-SQL,MySQL,NNTP,Oracle Listener,Oracle SID,PC-Anywhere,PC-NFS,POP3,PostgreSQL,RDP,Rexec,Rlogin, ,SMTP,SMTP Enum,SNMP v1 + v2 + v3,SOCKS5,SSH(v1和v2),SSHKEY,Subversion,Teamspeak(TS2),Telnet,VMware-Auth,VNC和XMPP。

官方网站:https://www.thc.org/thc-hydra/

Windows版本下载地址:https://github.com/maaaaz/thc-hydra-windows

包含在Hydra软件包中的工具:hydra 和 pw-inspector;

一、hydra:非常快的网络登录破解

root@kali:~# hydra -h

Hydra v8.6 (c) 2017 by van Hauser/THC - Please do not use in military or secret service organizations, or for illegal purposes.用法:

hydra [[[-l LOGIN|-L FILE] [-p PASS|-P FILE]] | [-C FILE]] [-e nsr] [-o FILE] [-t TASKS] [-M FILE [-T TASKS]] [-w TIME] [-W TIME] [-f] [-s PORT] [-x MIN:MAX:CHARSET] [-c TIME] [-ISOuvVd46] [service://server[:PORT][/OPT]]

选项:

-R 恢复先前中止/坠毁的会话

-I 忽略现有的恢复文件(不要等待10秒钟)

-S 执行SSL连接

-s PORT 如果服务在不同的默认端口上,请在此处定义它

-l LOGIN 或 -L FILE 以LOGIN名称登录,或从FILE加载多个登录名

-p PASS 或 -P FILE 尝试密码PASS,或从FILE加载多个密码

-x MIN:MAX:CHARSET 密码暴力生成,键入“-x -h”以获得帮助

-y 禁止在暴力中使用符号,参见上文

-e nsr 尝试“n”空密码,“s”登录为pass和/或“r”反向登录

-u 循环用户,而不是密码(有效!用-x表示)

-C FILE 冒号分隔“login:pass”格式,而不是-L / -P选项

-M FILE 要攻击的服务器列表,每行一个条目,':'指定端口

-o FILE 将找到的登录名/密码对写入FILE而不是stdout

-b FORMAT 指定-o FILE:文本(默认),json,jsonv1的格式

-f / -F 在找到登录/传递对时退出(-M:-f每个主机,-F全局)

-t TASKS 为每个目标并行运行TASKS个连接数(默认值:16)

-T TASKS 运行TASKS连接并行整体(for -M,默认值:64)

-w / -W TIME 每个线程(0)之间的响应(32)/连接之间的TIME等待时间

-c TIME 每次尝试登录所有线程的等待时间(强制执行-t 1)

-4 / -6 使用IPv4(默认)/ IPv6地址(总是在[]中也放在-M中)

-v / -V / -d 详细模式/显示登录+每个尝试/调试模式的传递

-O 使用旧的SSL v2和v3

-q 不打印有关连接错误的消息

-U 服务模块使用细节

-h 更多命令行选项(COMPLETE HELP)

server 目标:DNS,IP或192.168.0.0/24(此或-M选项)

service 该服务以破解(请参阅下面的支持的协议)

OPT 某些服务模块支持额外的输入(-U用于模块帮助)

支持的服务:

asterisk、 afp、 cisco、 cisco-enable、 cvs、 firebird、 ftp、 ftps、 http(s)-{head|get}、 http(s)-{get|post}-form、 http-proxy、 http-proxy-urlenum、 icq、 imap(s)、 irc ldap2(s)、 ldap3[-{cram|digest}md5](s)、 mssql、 mysql、 ncp、 nntp、 oracle-listener、 oracle-sid、 pcanywhere、 pcnfs、 pop3(s)、 postgres、 rdp、 rexec、 rlogin、 rsh s7-300、 sip、 smb、 smtp(s)、 smtp-enum、 snmp、 socks5、 ssh、 sshkey、 svn、 teamspeak、 telnet(s)、 vmauthd、 vnc、 xmpp

注意:Hydra是猜测/破解有效登录/密码对的工具。根据AGPL获得许可3.0。最新版本始终可从http://www.thc.org/thc-hydra获得不要在军事或特勤组织中使用,也不要用于非法目的。这些服务未编译为:afp ncp oracle sapr3。

使用HYDRA_PROXY_HTTP或HYDRA_PROXY环境变量进行代理设置。例如:

% export HYDRA_PROXY=socks5://l:p@127.0.0.1:9150 (或者: socks4:// connect://)

% export HYDRA_PROXY=connect_and_socks_proxylist.txt (最多64个条目)

% export HYDRA_PROXY_HTTP=http://login:pass@proxy:8080

% export HYDRA_PROXY_HTTP=proxylist.txt (最多64个条目)

示例:

hydra -l user -P passlist.txt ftp://192.168.0.1

hydra -L userlist.txt -p defaultpw imap://192.168.0.1/PLAIN

hydra -C defaults.txt -6 pop3s://[2001:db8::1]:143/TLS:DIGEST-MD5

hydra -l admin -p password ftp://[192.168.0.0/24]/

hydra -L logins.txt -P pws.txt -M targets.txt ssh

hydra使用示例

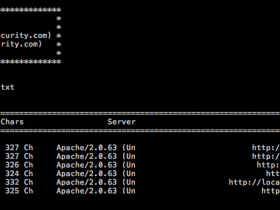

尝试在给定的SSH服务器上使用带有6个线程(-t 6)的密码列表(-P /usr/share/wordlists/metasploit/unix_passwords.txt)作为root用户(-l root)登录(ssh:// 192.168.1.123):

root@kali:~# hydra -l root -P /usr/share/wordlists/metasploit/unix_passwords.txt -t 6 ssh://192.168.1.123

Hydra v7.6 (c)2013 by van Hauser/THC & David Maciejak - for legal purposes only

Hydra (http://www.thc.org/thc-hydra) starting at 2014-05-19 07:53:33

[DATA] 6 tasks, 1 server, 1003 login tries (l:1/p:1003), ~167 tries per task

[DATA] attacking service ssh on port 22

二、pw-inspector:读取密码并打印符合要求的密码

root@kali:~# pw-inspector

PW-Inspector v0.2 (c) 2005 by van Hauser / THC vh@thc.org [http://www.thc.org]用法:

pw-inspector [-i FILE] [-o FILE] [-m MINLEN] [-M MAXLEN] [-c MINSETS] -l -u -n -p -s

选项:

-i FILE 文件从(默认:stdin)读取密码

-o FILE 文件将有效密码写入(默认:stdout)

-m MINLEN 有效密码的最小长度

-M MAXLEN 有效密码的最大长度

-c MINSETS 需要的最小套数(默认值:全部给定)

设置:

-l 小写字符(a,b,c,d等)

-u 大写字母(A,B,C,D等)

-n 数字(1,2,3,4等)

-p 可打印字符(不是-l / -n / -p,例如$,!,/,(,*等)

-s 特殊字符 - 所有其他人不在上面的集合中

注意:PW-Inspector读取密码并打印那些符合要求的文件,返回码是找到的有效密码的数量,如果没有找到,则返回0;用于安全性:检查密码,如果返回0,则拒绝密码选择用于黑客行为:修剪字典文件到目标的重要要求,仅用于法律目的。

pw-inspector用法示例

读取密码列表(-i /usr/share/wordlists/nmap.lst)并保存到文件(-o /root/passes.txt),选择最小长度为6 (-m 6)的密码并最大长度为10 (-M 10):

root@kali:~# pw-inspector -i /usr/share/wordlists/nmap.lst -o /root/passes.txt -m 6 -M 10

root@kali:~# wc -l /usr/share/wordlists/nmap.lst

5086 /usr/share/wordlists/nmap.lst

root@kali:~# wc -l /root/passes.txt

4490 /root/passes.txt

THC-Hydra效果评价:

上面我已经讲过了,它包括两种工具:hydra 和 pw-inspector;虽然说这是一款很不错的工具,通过示例相信大家也能明白了,要想破解密码都是需要一个密码列表的,这点会让很多人头疼,网上也有一些平台会公布一些密码列表;

在线视频:

优酷:

腾讯:

爱奇艺:

乐视: