此文章可以说是对于想研究“文件上传漏洞”的新人是必看的内容,如果你不看此笔记,文件上传漏洞实战你能搞明白吗?

一、文件上传漏洞思路分析

1、学习文件上传漏洞篇有什么作用?能做什么?(危害范围)

直接上传后门,控制网站,得到web权限(网站服务器权限)。

2、学文件上传漏洞如何发现及修复?(深度理解)

凡是有上传功能的地方均可进行测试。

例如:

表面:个人用户中心图像上传 或 文章内容发表。

内部:扫描工具探针的上传地址:后台的上传地址

3、学文件上传漏洞篇要注意哪些关键地方?(难点突破)

不是每个上传点都有漏洞,上传需要验证测试后才知道是否能利用?

搭建平台:解析漏洞配合上传

服务端验证

客户端验证

第三方编辑器:eweb,fck,ckfinder,kindeditor等,前两个编辑器漏洞就比较多。如果是编辑器的上传点的话不需要测试验证情况,只需网上直接找利用方法即可!

二、文件上传格式及解析讲解

1、上传漏洞发现和利用

2、后门格式问题

例如:asp、php、jsp

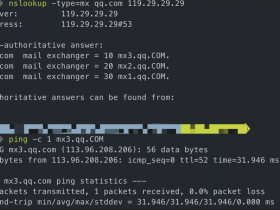

3、解析格式问题

没有解析漏洞的情况下,格式代码必须要和文件格式一致,否则无法正常解析运行。

如果存在解析漏洞的情况下,格式代码可以和不同代码格式相互解析。例如:xxx.asp;.jpg(jpg格式解析成asp格式)

三、文件上传漏洞相关验证及突破原理

文件过滤中,如何验证文件后缀?

2、文件类型验证

3、文件后缀验证

如何突破这些验证?

1、修改文件头,伪造文件属性

2、修改文件类型,伪造文件类型 MIME绕过

3、增加多重后缀,伪造文件后缀 命名绕过;例如:fujieace.jpg.php

2021年07月17日 16:56:54 沙发

<script>alert(“hello word”)</script> 阿达伟大伟大

2021年07月17日 16:53:58 板凳

alert(“xss”)亲吻青蛙大王大大