1、Discuz! 6.x/7.x 版本 前台任意代码执行漏洞-SQL注入利用

2、ecshop2.x 代码执行漏洞利用与复现

3、Drupal远程代码执行漏洞(CVE-2018-7600)

具体查看:https://github.com/dreadlocked/Drupalgeddon2

https://github.com/a2u/CVE-2018-7600

4、Discuz!ML V3.X 代码执行漏洞

5、Thinkphp5.x 代码执行漏洞

6、MetInfo任意文件读取漏洞和SQLi注入漏洞

7、PHPCMS V9.6.0任意文件上传漏洞

8、Joomla 3.7.0((CVE-2017-8917)SQL注入漏洞

9、Wordpress漏洞检测工具:wpscan

10、dedecms漏洞检测技术

查看程序版本,对应漏洞发布时间,dedecms后台查找技术

11、ThinkCMFX漏洞合集:http://0day5.com/archives/4495/

12、Aspcms漏洞

13、WEB安全漏洞渗透:AWVS + Sqlmap

14、WEB端口扫描渗透:nmap、Zenmap

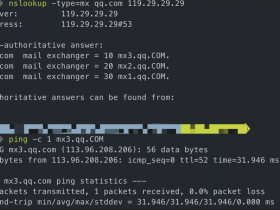

15、WEB域名结构渗透:二级域名,子目录,子站点

15、第三方软件渗透

例如:HttpFileServer,渗透不仅仅是针对web网站,其它也可以。

16、服务器系统漏洞渗透:Nessus漏洞扫描

17、中间件平台漏洞渗透

中间件是一种独立的系统软件或服务程序,分布式应用软件借助这种软件在不同的技术之间共享资源。例如:IIS、Nginx、Apache就是中间件。

18、Nginx文件上传解析漏洞、Nginx文件名逻辑漏洞(CVE-2013-4547)

19、Tomcat任意写入文件漏洞(CVE-2017-12615)

20、PHP-CGI远程代码执行漏洞

31、Mysql身份认证绕过漏洞

32、IIS PUT漏洞利用

原理:Webdav拓展开启、目录写入权限开启

33、IIS短文件漏洞利用:IIS_shortname_Scan.py

目录扫描工具:OWASP DirBuster

34、IIS各个版本文件解析漏洞

35、Apache未知扩展名解析漏洞

36、Nginx空字节任意代码执行漏洞

37、Tomcat远程代码执行漏洞(CVE-2019-0232)

38、Tomcat弱口令问题及getshell漏洞

39、JBOOS反序列化漏洞(CVE-2017-12149)

40、JBOOS反序列化漏洞JMXInvokerServlet

41、WebLogic反序列化漏洞(CVE-2017-10271)

42、WebLogic反序列化漏洞(CVE-2018-2628)

43、WebLogic任意文件上传漏洞(CVE-2018-2894)

44、WebLogic弱口令问题及Getshell漏洞

45、GlassFish任意文件读取漏洞(CVE-2017-1000028)

46、Apache SSI远程命令执行漏洞

利用条件:

上传类型必须要shtml格式后缀

目标服务器开启ssl及cgi支持

47、Imagetragick命令执行漏洞(CVE-2016-3714)

48、PHPMyadmin2.x反序列化漏洞

49、Structs2远程代码执行漏洞

50、JBOOS反序列化漏洞(CVE-2017-12149)

51、Redis 4.x与5.x未授权访问漏洞

52、CVE-2019-0708漏洞

53、SVN源码泄漏漏洞

54、open ftpd软件服务漏洞

55、PHPmyadmin4.8.1文件包含漏洞

56、WinRAR远程代码执行漏洞