渗透测试和SRC的区别:

面向SRC的漏洞挖掘与传统渗透测试相比,关注的漏洞侧重略有不同。

渗透方面:侧重关注 命令执行、XSS、SQL注入等,能进一步推进得到getshell层面的漏洞,而面向SRC的漏洞挖掘,不仅关注getshell,还关注业务逻辑方面,对可能造成业务损失(薅羊毛)或用户信息泄漏的漏洞也进收集(这些漏洞对getshell而言帮助并不大)。

战略层面

对于大厂主要关注连续业务

尤其是新上线的边缘业务,能掌有较多漏洞

核心业务一般比较难找,但是可以多关注移动端、安卓/IOS/h5

(甲方经验)

漏洞修复后版本迭代可能还会出现

边缘业务漏洞越少可能越不安全(未被人发现的宝藏)

App、微信、Wap、弱口令不容忽视

挖到后回头梳理一边业务逻辑可能还有类似的

业务线越长漏洞越多

不要放过每一个参数

常见的SRC漏洞分类

1、越权类

越权漏洞是一种很常见的逻辑安全漏洞。

可以这样理解:服务器端对客户提出的数据操作请求过分信任,忽略了对该用户操作权限的判定,导致攻击账号拥有了其它账户 的增删改查功能。

水平越权与垂直越权的区别:

水平越权:权限类型不变,权限ID改变;(普通用户A - 普通用户B)

垂直越权:权限ID不变,权限类型改变;(普通用户A - 管理员用户B)

交叉越权:既改变ID,也改变权限类型;

可以去pikachu漏洞漏洞平台:

https://github.com/zhuifengshaonianhanlu/pikachu 测试水平越权或垂直越权。

常见越权漏洞存在点:(HHtravel)

查看我的订单 已完成/未完成/已取消

前往支付的

下载账单/打印账单

个人中心

提交订单

订单确认

编辑已有地址

添加新地址

2、枚举类/爆破类

无验证码/验证码过于简单/验证码未刷新

如找回密码处可枚举潜在的账号

边缘登陆机制访问频率未设防,比如:

公众号绑定账号时接口未做访问限制

App接口

分站登陆自主(这样看单点登陆SSO是个好主意?)

老旧登陆接口webqq什么的

短信验证码接口 轰炸

验证码回传 双开

逻辑漏洞

3、登录类

绕过登陆

各种抓包改包

4、密码重置

密码重置

密码找回

任意用户注册

修改手机号/Email

5、支付类

在线支持逻辑漏洞

总价改负数或0.01

单个商品改负数价格导致总价降低

6、步骤类

各种强行跳过步骤

7、跳转类

@符号

www.fujieace.com@baidu.com

一、信息收集

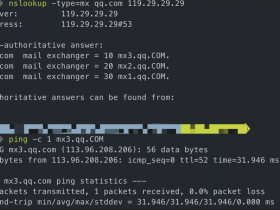

收集域名信息、备案信息查询等。

常规的资产收集

子域名

工具:layer、subdomainsbrute等

平台:云悉、shodan、fofa

端口扫描:Nmap

目录扫描:Dirbuste、dirb、御剑

厂商IP段收集:shodan、bgp.he.net

搜索引擎的用法:baidu、bing、google、Shodan等

企业动态早知道:公众号、app的收集:微信、天眼查、crunchbase

二、收集敏感目录文件

常用工具:

DirBuster

御剑后台扫描

wwwscan

Spinder.py(轻量级快速单文件目录后台扫描)

Sensitivefilescan(轻量级快速单文件 目录后台扫描)

Weakfilescan(轻量级快速单文件目录后台扫描)

在线工具 WebScan:www.webscan.cc

1、字典类扫描

2、爬行类扫描

敏感文件:

1、网站备份文件 www.rar wwwroot.zip

2、数据备份文件 database.sql databak.sql

3、说明文件 readme.txt 说明.txt

4、其它文件

四、子域名收集

1、利用子域名检测工具收集

用于子域名检测的工具主要有Layer子域名挖掘机(推荐)、K8、wydomain、Sublist3r(推荐)、dnsmaper、subDomainsBrute(推荐)、Maltego

2、利用搜索引擎关键词搜索

可以利用"site"来搜索与某域名相关的网页信息。

3、通过第三方聚合应用枚举

4、证书透明度公开日志枚举

证书透明度(Certificate Transparency. CT):是证书授权机构(CA)的一项目,证书授权机构会将每个SSL/TLS证书 发布到公式日志中,SSL/TLS证书通常包含域名、子域名和邮件地址,这些也经常成为攻击者非常希望获得的有用信息。

推荐使用以下网站

crt.sh:http://scrt.sh/

censys:https://censys.io

5、其它搜索子域名的网页和工具

DNSdumpster网页:https://dnsdumpster.com/

子域名爆破网站:https://phpinfo.me/domain

IP反查域名网站:https://dns.aizhan.com/

工具:在线DNS侦查和搜索

五、端口收集

通过扫描服务器开放的端口以及从该端口判断服务器上存在的服务,就可以对症下药,便于我们渗透目标服务器。

端口收集工具:Nmap、无状态端口扫描工具Masscan、Zmap、御剑高速TCP端口扫描工具。

文件共享服务端口

| 端口号 | 服务 | 攻击方向 |

|---|---|---|

| 21/22/69 | FTP/TFTP | 文件传输协议允许其名的上传、下载、爆破和嗅探操作 |

| 2049 | Nfs | 配置不当 |

| 139 | Smaba | 爆破 、未授权访问、远程代码执行 |

| 389 | Ldap(目录访问协议) | 注入、允许匿名访问、弱口令 |

远程连接服务端口

| 端口号 | 服务 | 攻击方向 |

|---|---|---|

| 22 | SSH | SSH远程连接爆破、SSH隧道及内网代理转发、文件会传输 |

| 23 | Telnet | 爆破、嗅探、弱口令 |

| 2289 | Rdp(远程桌面连接) | Shift(需要Windows Server2003以下的系统)、爆破 |

| 5900 | VNC | 弱口令爆破 |

| 5632 | PyAnywhere | 抓密码、代码执行 |

Web应用服务端口

| 端口号 | 服务 | 攻击方向 |

|---|---|---|

| 80/443/8080 | HTTP/HTTPS(常见的Web服务端口) | web攻击、爆破、对应服务器版本漏洞 |

| 7001/7002 | WebLogic(控制台 Java) | 反序列化、弱口令 |

| 8080/8089 | Jboss/Resin/Jetty/Jenlins | 反序列化、控制台弱口令 |

| 9090 | WebSphere(控制台 Java) | 反序列化、弱口令 |

| 4848 | Glassfish(控制台) | 弱口令 |

| 1352 | Lotus domino(邮件服务) | 弱口令、信息泄露、爆破 |

| 10000 | Webmin-Web | 控制面板弱口令 |

数据库服务端口

| 端口号 | 服务 | 攻击方向 |

|---|---|---|

| 3306 | MySQL | 注入、提权、爆破 |

| 1433 | MSSQL | 注入、提权、SA弱口令、爆破 |

| 1521 | Oracle | TNS爆破、注入、弱口令 |

| 5432 | PostgreSQL | 爆破、注入、弱口令 |

| 27017/27018 | MongoDB | 爆破、未授权访问 |

| 6379 | Redis | 可尝试未授权访问、弱口令爆破 |

| 5000 | SysBase/DB2 | 爆破、注入 |

邮件服务端口

| 端口号 | 服务 | 攻击方向 |

|---|---|---|

| 25/465/587 | SMTP | 邮件伪造 |

| 110 | POP3 | 爆破、嗅探 |

| 143 | IMAP | 爆破 |

网络常见协议端口

| 端口号 | 服务 | 攻击方向 |

|---|---|---|

| 53 | DNS | 域名系统允许区域传送、DNS劫持、缓存投毒、欺骗 |

| 67/68 | DHCP | 劫持、欺骗 |

| 161 | SNMP | 爆破、搜索目标内网信息 |

特殊服务端口

| 端口号 | 服务 | 攻击方向 |

|---|---|---|

| 2181 | Zookeeper | 未授权访问 |

| 8069 | Zabbix | 远程执行、SQL注入 |

| 9200/9300 | Elasticsearch | 远程执行 |

| 11211 | Memcache | 未授权访问 |

| 512/513/514 | Linux Rexec | 爆破、Rlogin登陆 |

| 3690 | Svn | Svn泄露、未授权访问 |

| 50000 | SAP Management Console | 远程执行 |

| 873 | Rsync | 匿名访问、文件上传 |

六、指纹识别(CMS)

工具:御剑Web指纹识别、WhatWeb、WebRobo、椰树、轻量WEB指纹识别等可以快速识别一些主流CMS。

在线网站查询CMS指纹识别平台:

BygScaner:http://whatweb.bugscanner.com/look/(直接访问如打不开,请先访问:http://whatweb.bugscaner.com/)

云悉指纹:http://www.yunsee.cn/finger.html

WhatWeb:https://whatweb.net/