ARP欺骗是一种中间人攻击,攻击者通过毒化受害者的ARP缓存,将网关的MAC替换成攻击者的MAC,于是攻击者的主机实际上就充当了受害主机的网关,之后攻击者就可以截获受害者发出和接到的数据包,从中获取账号密码、银行卡信息等。

kali linux中的arpspoof是一个实现ARP欺骗的简单工具。

实验环境

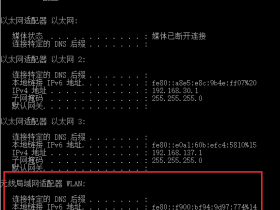

受害者主机:192.168.1.105

攻击者主机:192.168.1.106

实验过程

1、ARP欺骗攻击之前,受害者主机的ARP缓存如下图(0x7接口):

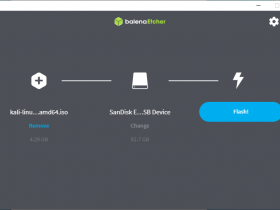

2、为使受害者主机的数据包能够顺利收发,我们需在Kali Linux中开启IP转发功能,执行命令:

echo 1 > /proc/sys/net/ipv4/ip_forward

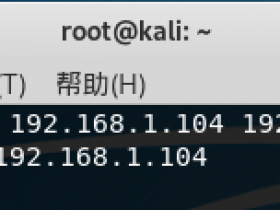

3、在终端中输入arpspoof -t 192.168.1.105 192.168.1.1 -i eth0,并再输入ettercap -Tq -i eth0进行账号密码嗅探;

4、当受害主机登录某网站时,终端上就能显示账号和密码;

5、我们还可以使用kali linux中的driftnet截获受害者浏览的图片;

攻击者主机画面:

6、我们也可以使用tcpdump或Wireshark工具截获所有流量。